因近期网上大规模爆发Windows 2003/2008/2012等系统被黑的情况,且相关黑客工具获取非常容易,相关信息:http://www.cnbeta.com/articles/soft/602997

因Windows Vista 以下版本(包括Server 2003)已经没有新补丁,使用Windows Server 2003 r2(32/64bit)建议升级VPS使用2008以上版本,若被黑只能重做系统并承担风险。

使用2008以上系统的客户,微软已经发布了最新补丁包,针对于各种工具的补丁,详见下表

Code Name

| Solution | |

| “EternalBlue” | Addressed byMS17-010 |

| “EmeraldThread” | Addressed byMS10-061 |

| “EternalChampion” | Addressed byCVE-2017-0146&CVE-2017-0147 |

| “ErraticGopher” | Addressed prior to the release of Windows Vista |

| “EsikmoRoll” | Addressed byMS14-068 |

| “EternalRomance” | Addressed byMS17-010 |

| “EducatedScholar” | Addressed byMS09-050 |

| “EternalSynergy” | Addressed byMS17-010 |

| “EclipsedWing” | Addressed byMS08-067 |

开启win2008系统自动更新,并直接打好最新的windows补丁就可以解决问题。

2017年5月13日更新,微软针对于Windows 2003发布了补丁下载链接:

Windows Server 2003 KB4012598 32位:

http://winsoft.kwx.gd/package/2003/windowsserver2003-kb4012598-x86-custom-chs.exe

Windows Server 2003 KB4012598 64位:

http://winsoft.kwx.gd/package/2003/windowsserver2003-kb4012598-x64-custom-chs.exe

下载后,打好补丁重启即可,详见《wana Decrypt0r 2.0 勒索软件爆发 注意安装补丁》

附:临时解决方案:

1、修改Windows远程连接端口(建议尽快修改)

通过修改注册表Windows端口或使用第三方安全软件(如:服务器安全狗、云锁)修改Windows默认远程端口3389为其它端口。

或通过服务器安全狗、云锁自带的防火墙进行防护。

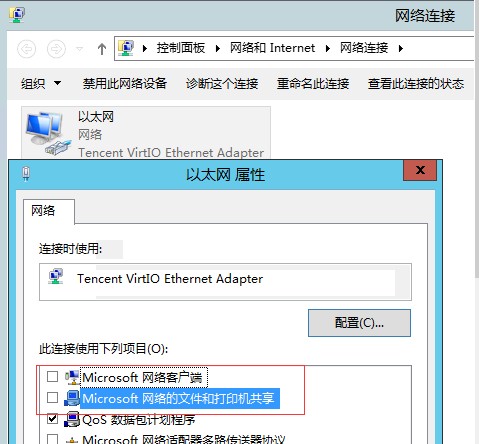

2、禁止windows共享=禁用445端口(2003适用)

如截图,在网卡设置中,去掉2个组件。

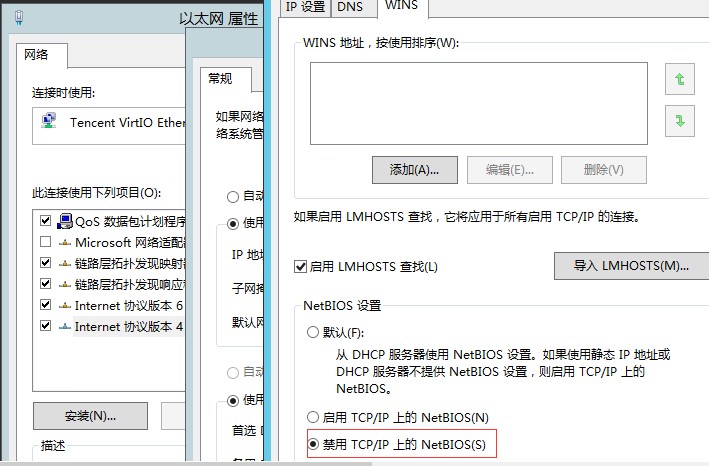

3、禁止netbios=禁止137,139端口(2003适用,这个最关键)

如截图,关闭netbios。

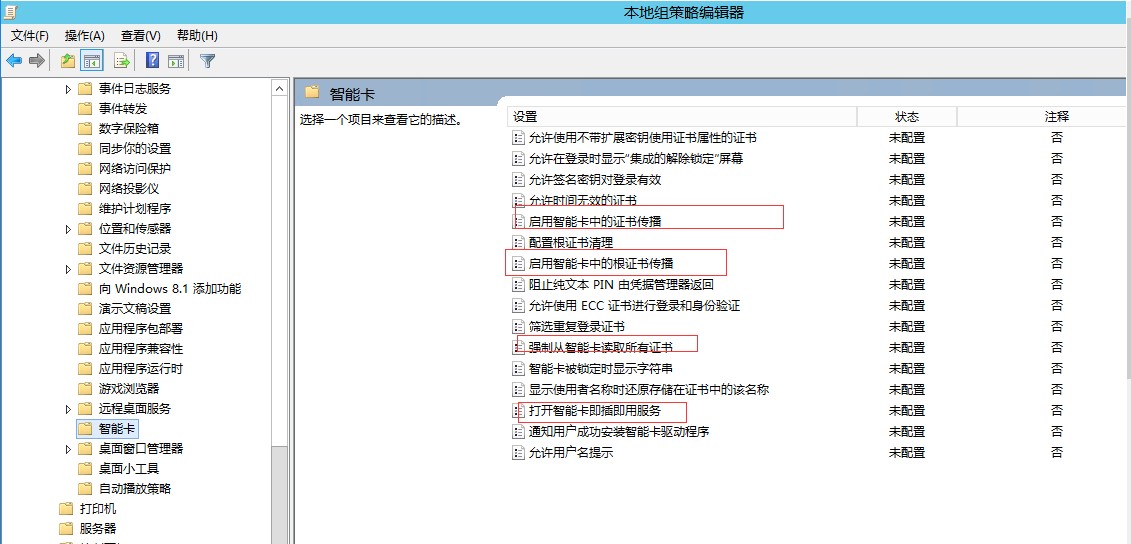

4、关闭远程智能卡(避免rdp服务被攻击利用,2003无此项)

如截图。

操作完上述,请重启您的主机使其生效。

最后,还是建议各位使用windows的朋友打好相关补丁!

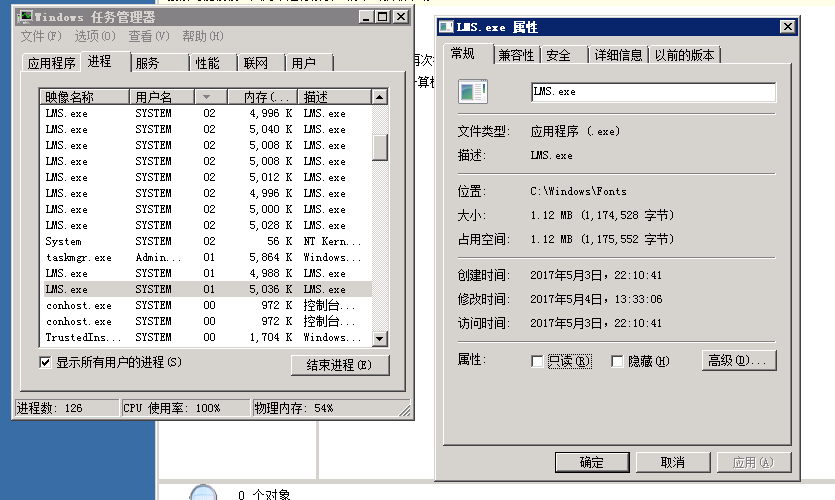

被黑疑似进程(或svchost.exe 长时间50%-100%):