本篇文章介绍了设置TP防止XSS攻击的方法,希望对学习ThinkPHP的朋友有帮助!

ThinkPHP防止XSS攻击的方法

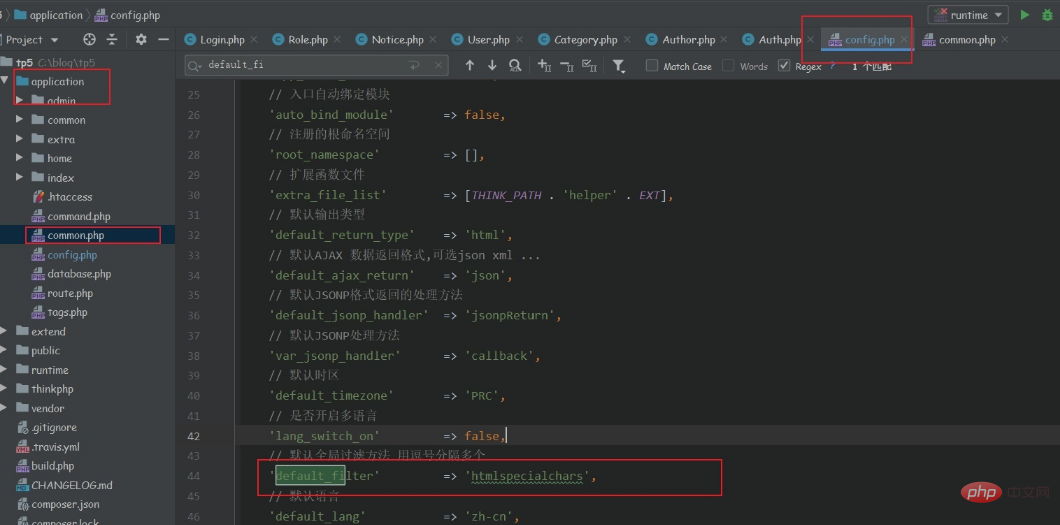

1 如果您的项目没有富文本编辑器 然后就可以使用全局过滤方法 在application下面的config配置文件 加上 htmlspecialchars

// 默认全局过滤方法 用逗号分隔多个'default_filter' => 'htmlspecialchars',

如果有富文本编辑器的话 就不适合 使用这种防XSS攻击

(推荐教程:thinkphp教程)

那么使用 composer 安装插件来处理

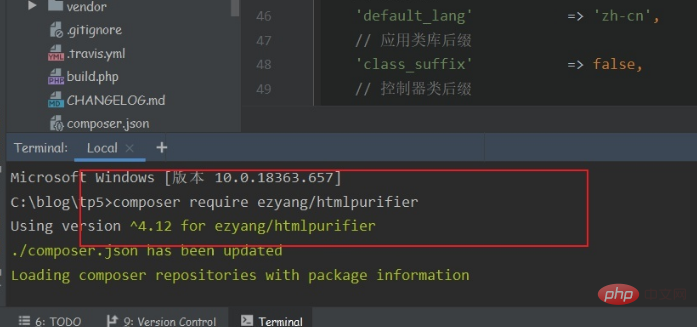

命令

composer require ezyang/htmlpurifier

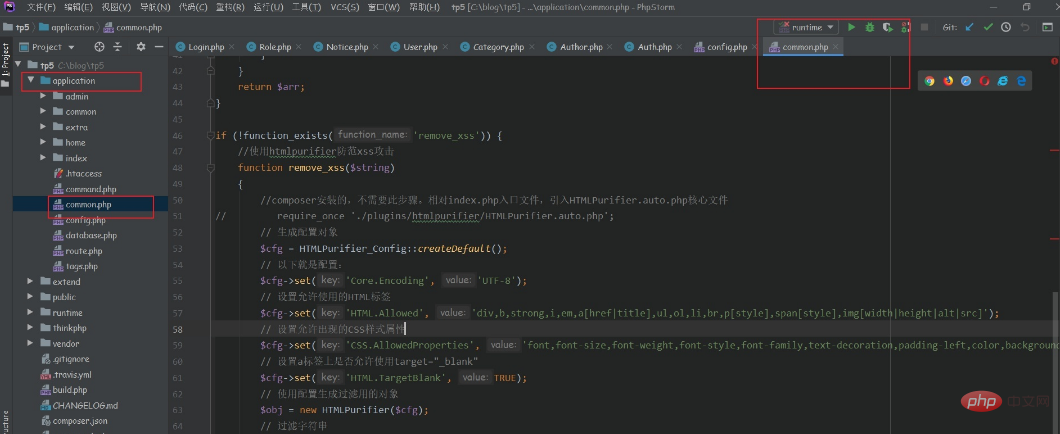

安装成功以后在application 下面的 common.php 放公共函数的地方添加如下代码

if (!function_exists('remove_xss')) { //使用htmlpurifier防范xss攻击 function remove_xss($string){ //composer安装的,不需要此步骤。相对index.php入口文件,引入HTMLPurifier.auto.php核心文件 // require_once './plugins/htmlpurifier/HTMLPurifier.auto.php'; // 生成配置对象 $cfg = HTMLPurifier_Config::createDefault(); // 以下就是配置: $cfg -> set('Core.Encoding', 'UTF-8'); // 设置允许使用的HTML标签 $cfg -> set('HTML.Allowed','div,b,strong,i,em,a[href|title],ul,ol,li,br,p[style],span[style],img[width|height|alt|src]'); // 设置允许出现的CSS样式属性 $cfg -> set('CSS.AllowedProperties', 'font,font-size,font-weight,font-style,font-family,text-decoration,padding-left,color,background-color,text-align'); // 设置a标签上是否允许使用target="_blank" $cfg -> set('HTML.TargetBlank', TRUE); // 使用配置生成过滤用的对象 $obj = new HTMLPurifier($cfg); // 过滤字符串 return $obj -> purify($string);}

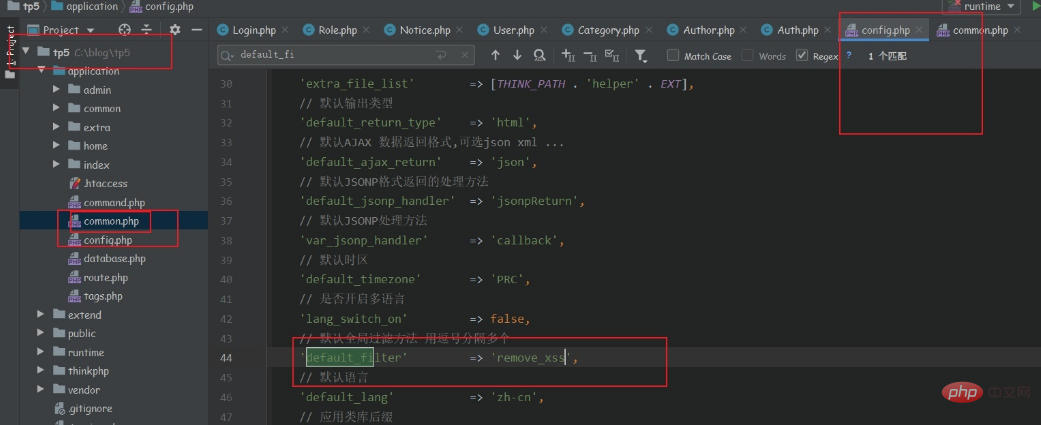

然后在 application目录下的config.php 配置文件

把这个过滤方法改成那个方法名即可

结合框架的使用 和插件的使用可以使用这个 上面的代码可以可以直接使用的

也可以针对某个字段进行xss验证

1 修改 command的文件把改成这个 'default_filter' => 'htmlspecialchars',

2 然后在你要更改的字段 上面 修改成

相关推荐:

PHP视频教程,学习地址:https://www.php.cn/course/list/29/type/2.html

以上就是ThinkPHP防止XSS攻击的方法的详细内容,更多请关注24课堂在线网其它相关文章!